Sebelumnya kita sudah mengetahui akan pentingnya keamanan siber bagi individu personal maupun organisasi secara menyeluruh. Untuk mengetahui bagaimana ancaman-ancaman tersebut bisa terjadi, kita harus mengetahui terlebih dahulu ragam serangan siber. Berikut jenis-jenis serangan siber yang umum dijumpai.

Malware

Sesuai namanya, Malware (malicious software) adalah perangkat lunak yang dibuat untuk tujuan merusak, mengganggu, atau mendapatkan akses tanpa izin ke sistem. Baik itu sistem komputer, perangkat mobile, atau jaringan. Tujuan utama malware adalah mencuri informasi sensitif, merusak data, mengendalikan sistem, atau menyebabkan kerugian bagi korban.

Malware juga memiliki beragam varian seperti layaknya minuman sachet di warung kesayangan kita. Berbagai jenis malware ini dibedakan berdasarkan cara kerja dan tujuan mereka ketika menginfeksi sistem. Beberapa contoh malware adalah Virus, Worm, Torjan, Ransomware, Spyware, Adware, dan Botnet. Pembahasan lebih lanjut mengenai malware akan kita bahas di sesi selanjutnya.

Rekomendasi Tulisan Ilmiah

A Forensic Analysis of Android Malware — How is Malware Written and How it Could Be Detected?

by Kevin Allix; Quentin Jerome; Tegawendé F. Bissyandé; Jacques Klein; Radu State; Yves Le Traon

DOI: 10.1109/COMPSAC.2014.61

Phishing

Phishing adalah suatu bentuk serangan siber dengan tujuan untuk memperoleh informasi sensitif dari korban, seperti kata sandi, rincian keuangan, atau data pribadi. Serangan phishing umumnya dilakukan melalui komunikasi elektronik, seperti email, pesan teks, atau pesan instan, di mana penyerang menyamar sebagai entitas tepercaya yang dikenal oleh korban.

Penting untuk menyadari tanda-tanda serangan phishing, seperti alamat email yang mencurigakan, kesalahan ejaan atau tata bahasa yang buruk, tautan yang mencurigakan, atau permintaan informasi pribadi yang tidak lazim. Untuk melindungi diri dari serangan phishing, disarankan untuk tidak mengklik tautan yang mencurigakan. Juga memverifikasi alamat situs web sebelum memasukkan informasi sensitif, dan menggunakan fitur keamanan, seperti verifikasi dua faktor untuk melindungi akun.

Rekomendasi Tulisan Ilmiah

PhiKitA: Phishing Kit Attacks Dataset for Phishing Websites Identification

by Felipe Castaño; Eduardo Fidalgo Fernañdez; Rocío Alaiz-Rodríguez; Enrique Alegre

DOI: 10.1109/ACCESS.2023.3268027 | Published in: IEEE Access ( Volume: 11)

Distributed Denial-of-Service (DDoS)

DoS (Denial-of-Service) dan DDoS (Distributed Denial-of-Service) adalah jenis serangan siber yang bertujuan untuk membuat layanan atau sumber daya komputer tidak tersedia bagi pengguna yang sah. Serangan ini membanjiri sistem target atau jaringan dengan lalu lintas yang berlebihan, menjadikannya tidak dapat diakses atau tidak tersedia.

DoS (Denial-of-Service):

Serangan DoS dilakukan dengan cara mengirimkan permintaan yang berlebihan ke sistem target melebihi kapasitas. Hal ini menyebabkan sistem menjadi tidak responsif terhadap permintaan pengguna yang sah atau bahkan mengalami kegagalan total. Serangan DoS bisa dilakukan oleh satu komputer atau beberapa komputer.

DDoS (Distributed Denial-of-Service):

Serangan DDoS melibatkan banyak komputer yang terinfeksi oleh malware dan disebut sebagai “bot” atau “zombie”. Para penyerang mengendalikan jaringan bot ini secara terpusat atau terdesentralisasi dan kemudian mengirimkan serangan DoS ke sistem target dari berbagai sumber yang terdistribusi di seluruh jaringan. Serangan DDoS jauh lebih kuat dan sulit diatasi daripada serangan DoS tunggal karena menggabungkan sumber daya dari banyak komputer yang terinfeksi.

Rekomendasi Tulisan Ilmiah

DDoS attacks and machine‐learning‐based detection methods: A survey and taxonomy

by Mohammad Najafimehr, Sajjad Zarifzadeh, Seyedakbar Mostafavi

DOI: 10.1002/eng2.12697

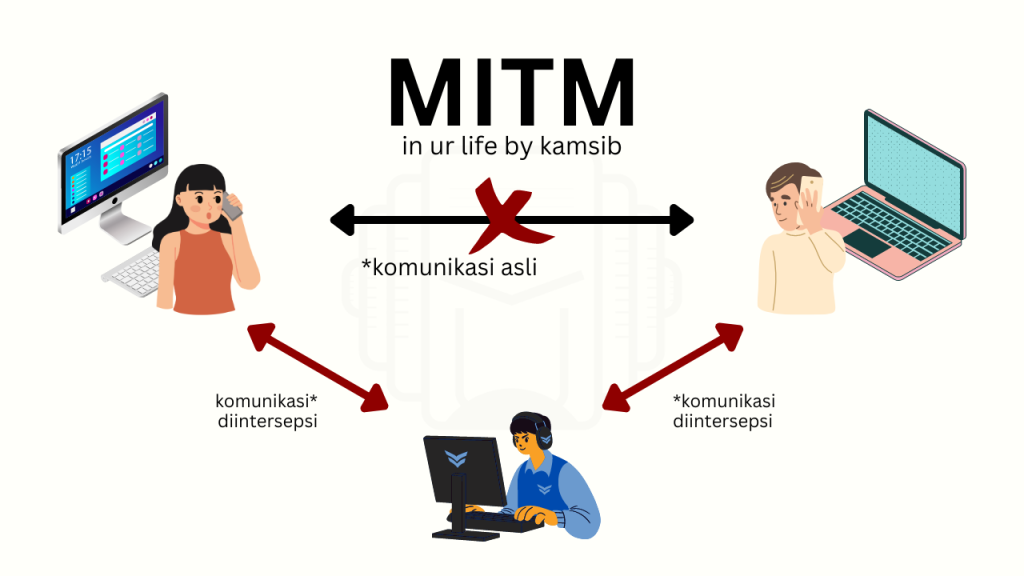

Man-in-the-Middle (MITM)

Serangan Man-in-the-Middle (MITM) bertujuan mencegat dan berpotensi mengubah komunikasi antara dua pihak. Dengan serangan ini memungkinkan penyerang untuk menguping informasi sensitif atau memanipulasi data. Tujuan serangan adalah untuk memperoleh informasi sensitif dan data pribadi, seperti kata sandi, informasi perbankan, dan nomor kartu kredit. Serangan MITM sering dijumpai pada komunikasi nirkabel.

Meskipun demikian, serangan MITM juga mungkin terjadi pada komunikasi yang terhubung menggunakan kabel. Penyerang juga bisa melakukan MITM jika berhasil mengakses perangkat fisik yang dilalui data pada proses komunikasi.

Rekomendasi Tulisan Ilmiah

A Novel Approach for an Automated Advanced MITM Attack on IoT Networks

by Keshav Kaushik, Vanshika Singh, V. Prabhu Manikandan

DOI:10.1007/978-3-031-23724-9_6

Injeksi SQL

Serangan Injeksi SQL dilakukan dengan menyisipkan atau “injeksi” kueri SQL melalui input data dari klien ke aplikasi. Hasil dari eksploitasi injeksi SQL yang berhasil dapat membaca data sensitif dari database, memodifikasi data database, menjalankan operasi administrasi pada database (seperti mematikan DBMS), memulihkan konten file yang diberikan yang ada pada file DBMS sistem dan dalam beberapa kasus mengeluarkan perintah ke sistem operasi. Perintah SQL disuntikkan ke input bidang data untuk memengaruhi eksekusi perintah SQL yang telah ditentukan sebelumnya.

Rekomendasi Bacaan Singkat

SQL Injection by OWASP

Description, Risk Factors, Code Examples, and How to Avoid

Cross-Site Scripting (XSS)

Sama seperti SQL Injection, serangan Cross-Site Scripting (XSS) juga merupakan serangan jenis injeksi. Serangan XSS bertujuan untuk menyisipkan skrip berbahaya ke situs web. Serangan XSS terjadi ketika penyerang menggunakan aplikasi web untuk mengirimkan kode berbahaya. Umumnya dalam bentuk skrip samping browser, ke pengguna akhir yang berbeda. Skrip berbahaya yang dikirim ke browser web sering kali berbentuk JavaScript, tetapi juga dapat mencakup HTML, atau Flash. Penyerang biasanya bertujuan untuk mendapatkan data pribadi, seperti cookie atau informasi sesi.

Rekomendasi Tulisan Ilmiah

An Analysis of XSS Vulnerabilities and Prevention of XSS Attacks in Web Applications

by Hansaka Dilshan Jayawardana, Madhavi Imashi Uyanahewa, Venura Hapugala, Thiyuni Thilakarathne

DOI:10.13140/RG.2.2.21854.00321

Rekayasa Sosial (Social Engineering)

Rekayasa sosial dapat didefinisikan sebagai proses yang digunakan untuk mengeksploitasi psikologi manusia. Serangan ini sebenarnya tidak dilakukan dengan metode peretasan yang canggih. Serangan ini memanipulasi individu agar mengungkapkan informasi sensitif atau melakukan tindakan yang tidak akan mereka lakukan. Ini adalah metode penyusupan non-teknis yang bergantung pada interaksi manusia dan sering melibatkan menipu orang agar melanggar prosedur keamanan normal. Dalam praktiknya, social engineering erat kaitannya dengan phishing.

Rekomendasi Tulisan Ilmiah

Social engineering with ChatGPT

Dijana Vukovic Grbic, Igor Dujlovic

DOI:10.1109/INFOTEH57020.2023.10094141

Eksploitasi Zero-Day

Zero day atau juga disebut 0-day merupakan serangan yang menargetkan kerentanan yang sebelumnya tidak diketahui dalam perangkat lunak atau sistem. Penjahat dunia maya mengeksploitasi kerentanan ini sebelum pengembang atau vendor memiliki kesempatan untuk menambal atau menguranginya. Istilah “zero-day” awalnya merujuk pada jumlah hari sejak perangkat lunak baru dirilis ke publik, jadi “perangkat lunak zero-day” diperoleh dengan meretas komputer pengembang sebelum dirilis. Akhirnya istilah tersebut diterapkan pada kerentanan yang memungkinkan peretasan ini.

Kesimpulan

Penting untuk diperhatikan bahwa ancaman dunia maya dan metode serangan terus berkembang, sehingga jenis serangan baru dapat muncul seiring waktu. Organisasi dan individu harus tetap waspada, selalu memperbarui sistem mereka, dan menggunakan praktik keamanan terbaik untuk mengurangi risiko yang terkait dengan serangan dunia maya.