Ledakan Ancaman Siber Global dan Apakah Indonesia Siap?

Rasanya baru beberapa hari semenjak tidak update tentang persoalan keamanan siber duniawi, namun seakan-akan rasanya sudah lama sekali. Bagaimana tidak, dalam kurun waktu 10 hari terakhir, banyak sekali kejadian di berbagai belahan dunia yang memengaruhi keadaan global maupun Indonesia. Salah satunya adalah perang Iran-Israel. Saya pun meminta beberapa GPT Model untuk merangkum kejadian-kejadian ancaman siber…

Openshift Kubernetes Distribution, Apa Itu? Open Source Kah?

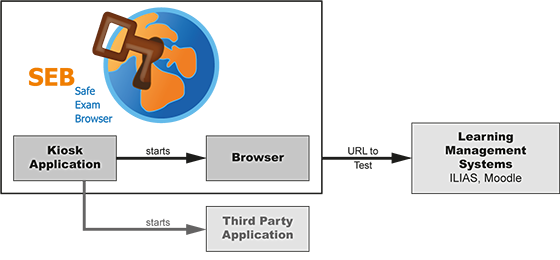

Hallo semua, mungkin artikel ini akan membahas sedikit terkait konsep virtualisasi baru (microservice) yang disebut sebagai container. Container sendiri merupakan suatu konsep baru di ranah virtualisasi karena dia menggunakan environment kecil namun terisolasi. Hal ini memberikan banyak manfaat di ranah IT Security. Bahkan saat ini container sudah menjadi core component yang dibutuhkan untuk skala industri…

Majalah Kamsib Edisi 12

Majalah Kamsib Edisi 12 (21–27 April 2025) hadir dengan liputan terbaru seputar dunia keamanan siber yang wajib Anda simak. Di edisi ini, kami membahas serangan siber terhadap Marks & Spencer (M&S), salah satu ritel terbesar dunia, dan bagaimana dampaknya terhadap reputasi dan operasional perusahaan. Kami juga mengupas secara teknis eksploitasi kerentanan Erlang/OTP SSH CVE-2025-32433, yang…

Majalah Kamsib Edisi 11

Majalah Kamsib Edisi 11 menghadirkan pembahasan penting tentang bagaimana keamanan siber kini menjadi senjata strategis dalam konflik politik global. Di tengah ketegangan geopolitik yang terus meningkat, pemahaman tentang peran serangan dan pertahanan digital menjadi semakin krusial. Selain itu, kami mengulas peran vital CSIRT (Computer Security Incident Response Team) sebagai garda terdepan dalam menghadapi insiden siber….

Majalah Kamsib Edisi 10

Majalah Kamsib Edisi 10 hadir dengan artikel-artikel terkini yang mengupas isu-isu penting dalam dunia keamanan siber. Di edisi kali ini, Anda dapat membaca tentang bagaimana Tempo menjadi korban serangan DDoS. Selain itu, kami juga membahas bagaimana kecerdasan buatan (AI) kini digunakan untuk melakukan serangan DDoS. Kamsib membuka diskusi mengenai potensi ancaman yang semakin canggih. Tak…

Majalah Kamsib Edisi 9

Majalah Kamsib Edisi 9 resmi diluncurkan! Edisi ini hadir dengan bahasan penting untuk dipahami oleh siapapun yang terlibat di dunia digital—serangan DDoS. Melalui sajian artikel yang mudah dicerna, kamu diajak memahami tentang bagaimana serangan Distributed Denial of Service bekerja. Serta dampaknya bagi individu maupun organisasi, dan langkah-langkah strategis untuk mendeteksi dan menghadapinya. Ini bukan sekadar…

Majalah Kamsib Edisi 8

Yuk, simak Majalah Kamsib Edisi 8 yang hadir dengan berbagai artikel menarik seputar dunia keamanan siber! Edisi kali ini mengangkat topik panas tentang Serangan Siber di Bandara Malaysia. Insiden yang mengguncang dunia penerbangan dan menunjukkan betapa pentingnya pertahanan digital. Tak hanya itu, kamu juga bisa lebih mengenal Qilin, salah satu ransomware terbaru yang sedang ramai…

Majalah Kamsib Edisi 7

Majalah Kamsib edisi ke-7 telah resmi diluncurkan, menghadirkan berbagai wawasan mendalam tentang keamanan siber yang semakin krusial di era digital ini. Dalam edisi terbaru ini, kami mengulas topik penting seperti penipuan online yang sering menargetkan orang tua serta langkah-langkah efektif untuk melindungi mereka dari ancaman siber. Tak hanya itu, kami juga membahas cara tetap aman…

Majalah Kamsib Edisi 6

Majalah Kamsib Edisi 6 Telah Hadir! 🔥 Dapatkan wawasan terbaru tentang dunia keamanan siber dalam Majalah Kamsib Edisi 6, yang dirilis pada 10-16 Maret 2025! Edisi kali ini membahas serangan siber terbaru seperti BLACK BASTA, FRIGIDSTEALER, dan eksploitasi Microsoft 365. Serta bagaimana hacker mengeksploitasi kelemahan jaringan nirkabel. Jangan lewatkan pula pembahasan tentang serangan yang mengguncang…

Majalah Kamsib Edisi 5

📢 Majalah Kamsib Edisi 5: Wawasan Mendalam tentang Ancaman dan Regulasi Keamanan Siber! Dalam Majalah Kamsib Edisi 5 (3–9 Maret 2025), kami menghadirkan analisis tentang bagaimana Google Trends dapat menjadi radar. Google Trens bisa menjadi radar ancaman siber dan membantu mendeteksi pola serangan dan meningkatkan strategi perlindungan digital. Selain itu, kami memasukkan pembahasan oleh pakar…