Tulisan ini berdasarkan penelitian:

Shao-Fang Wen, Basel Katt. A quantitative security evaluation and analysis model for web applications based on OWASP application security verification standard. Computers & Security, Volume 135, 2023. ISSN 0167-4048, https://doi.org/10.1016/j.cose.2023.103532. (https://www.sciencedirect.com/science/article/pii/S016740482300442X)

Abstrak

Di dunia digital saat ini, aplikasi web adalah alat populer yang digunakan oleh bisnis. Karena semakin banyak aplikasi yang disebarkan di web, aplikasi tersebut dipandang sebagai target yang semakin menarik oleh pelaku jahat. Organisasi selalu berisiko terhadap potensi kerentanan dalam sistem yang dapat menyebabkan hilangnya data, gangguan layanan, dan kurangnya kepercayaan. Oleh karena itu, organisasi perlu memiliki metode yang efektif dan efisien untuk menilai dan menganalisis keamanan perangkat lunak berbasis web. Hal ini untuk memastikan kepercayaan yang memadai dalam penggunaannya. Evaluasi keamanan kuantitatif menggunakan teknik matematika dan komputasi untuk menyatakan tingkat keamanan yang dicapai suatu sistem.

Penelitian ini berfokus pada peningkatan analisis kuantitatif evaluasi keamanan aplikasi web. Penelitian ini menyatukan Standar Verifikasi Keamanan Aplikasi (ASVS) OWASP ke dalam model struktural dan dapat dianalisis. Ini bertujuan untuk mengevaluasi tingkat keamanan aplikasi web secara efisien sambil memberikan wawasan yang bermakna tentang kekuatan dan kelemahannya.

Model from the boundary of software system

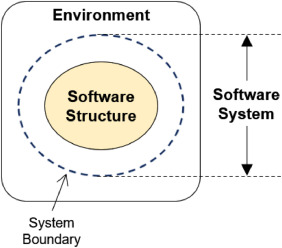

Karena aplikasi berbasis web dapat menggabungkan berbagai sumber daya dan berbagai elemen lingkungan, maka penting untuk mengambil pendekatan yang luas untuk melihat sistem.Pada bagian ini, pertama-tama mereka memberikan gambaran umum tentang gagasan batasan sistem untuk sistem perangkat lunak yang tersedia. Hal ini akan memberikan landasan yang dapat digunakan untuk model yang diusulkan, dan juga menunjukkan relevansinya dengan bidang evaluasi keamanan.

Secara umum, sistem perangkat lunak terdiri dari elemen-elemen yang sengaja dimasukkan ke dalam lingkungan. Ini termasuk struktur perangkat lunak dan faktor lingkungan di mana kita dapat menarik batas (yaitu, batas sistem).

Struktur perangkat lunak adalah bagian inti dari sistem perangkat lunak, yang berarti kode sumber atau kode objek apa pun untuk melakukan tugas tertentu. Lingkungan adalah sekumpulan faktor (misalnya fasilitas, kondisi pengoperasian, atau pengaruh) yang tersedia pada komponen perangkat lunak saat komponen tersebut diinstal, dijalankan, atau dioperasikan.

Dari perspektif evaluasi keamanan, batasan sistem mendefinisikan apa yang harus dianalisis dalam System-of-Interest (SOI), dan dengan demikian membedakannya dari lingkungan eksternal. Model evaluasi keamanan kami membagi lingkungan eksternal ini menjadi dua kategori: lingkungan perangkat lunak dan lingkungan operasional.

Contoh sederhana dari lingkungan perangkat lunak adalah lingkungan perangkat keras, lingkungan eksekusi berbasis perangkat lunak, atau kombinasi dari semuanya. Di sisi lain, lingkungan operasional berisi elemen yang berinteraksi dengan sistem perangkat lunak, misalnya pengguna, administrator sistem, organisasi, LAN, atau lingkungan kantor umum. Lingkungan operasional mungkin juga salah diterapkan dan dikelola dan akibatnya mengandung kesalahan yang dapat mengakibatkan cacat (flaws), namun, setelah definisi batas sistem, tidak ada penilaian yang dilakukan mengenai kebenaran lingkungan operasional. Dalam hal evaluasi keamanan, diasumsikan bahwa lingkungan operasional benar-benar tepat dan akan membantu sistem perangkat lunak dalam menghadirkan fitur-fiturnya secara akurat dan aman.

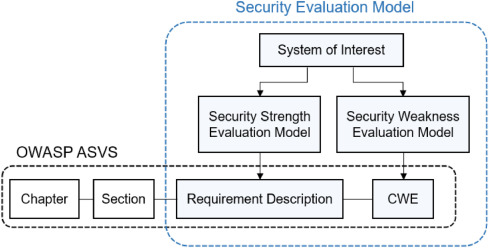

Creating a structured and analyzable model

Untuk evaluasi dan analisis keamanan yang lebih lengkap, penting untuk mempertimbangkan kelebihan dan kekurangan keamanan sistem. Strategi mereka adalah menjadikan ASVS dapat diukur dengan membaginya menjadi dua komponen inti: evaluasi kekuatan keamanan dan evaluasi kerentanan keamanan. Tujuannya adalah untuk mendapatkan wawasan terukur yang akan membantu memperdalam pemahaman kita terhadap hasil verifikasi ASVS.

Pendekatan pemodelan mereka dibangun di atas kerangka ASVS. Evaluasi kekuatan keamanan mengukur keamanan sistem dengan menganalisis dan mengukur persyaratan keamanan yang relevan. Selain itu, penilaian terhadap kelemahan keamanan memberikan pemahaman terhadap postur risiko sistem secara keseluruhan. Termasuk bagaimana setiap kelemahan yang ditemukan (yaitu, CWE) berdampak pada karakteristik keamanan elemen dan potensi interaksinya dengan ancaman.

Pada tingkat yang paling sederhana, model kekuatan keamanan dapat memberikan jaminan bahwa sistem akan mampu menahan serangan, sedangkan model kelemahan dapat mengidentifikasi konsekuensi potensial ketika mekanisme keamanan tidak diterapkan dengan benar. Pada bagian berikut, mereka menjelaskan pendekatan dalam memodelkan komponen evaluasi sistem yang diminati, bagaimana mekanisme keamanan dapat direpresentasikan secara struktural, dan bagaimana kelemahan keamanan sistem dapat diperoleh dari ASVS.

Konklusi

Penelitian ini menyajikan model untuk mengukur evaluasi keamanan aplikasi web. Dengan menggunakan metode seperti agregasi, pengumpulan skor aman, dan analitik. Organisasi dapat lebih memahami postur keamanan sistem yang diminati dan mengambil keputusan yang tepat.

Metode mereka memungkinkan penggabungan data operasional ASVS ke dalam informasi berbasis pengetahuan. Ini dapat memberikan wawasan tentang kekuatan keamanan sistem tertentu dan potensi kerentanan atau ancaman apa pun. Pendekatan terhadap evaluasi keamanan ini memastikan bahwa persyaratan ASVS dipertimbangkan secara memadai. Sekaligus memberikan pandangan komprehensif tentang keamanan sistem dari aspek makro “struktur”, “lingkungan”, dan “proses”.

Masalahnya dipecah, mengidentifikasi komponen-komponen di tingkat berikutnya, dengan fokus khusus pada tingkat granular kritis atau vital dari mekanisme keamanan. Mekanisme keamanan adalah objek ringkas yang menjembatani antara persyaratan ASVS deskriptif dan analisis akhirnya.

Selain itu, dalam pendekatan berbasis pengujian, mereka mengintegrasikan ASVS ke dalam evaluasi kerentanan yang ditemukan (yaitu, CWE yang dipetakan). Pendekatan pemodelan ini menerapkan database CWE yang ada dengan teknik pemetaan yang efektif. Ini untuk menghasilkan katalog ancaman dan risiko yang sesuai dengan setiap elemen ASVS. Pendekatan ini dicapai dengan mengambil hasil verifikasi sebagai masukan eksplisit untuk evaluasi. Ini memungkinkan evaluasi yang lebih tepat dan terfokus terhadap potensi dampak negatif dan dengan demikian meningkatkan hasil analisis secara keseluruhan.

Pengembangan

Penting untuk menyadari keterbatasan pekerjaan ini untuk menginformasikan penyelidikan lebih lanjut. Pertama, model ini terutama berfokus pada mekanisme keamanan teknis dan tidak memperhitungkan faktor manusia. Faktor manusia seperti serangan rekayasa sosial atau ancaman orang dalam. Selain itu, model ini tidak memandu cara memitigasi risiko. Karena model ini dimaksudkan untuk digunakan sebagai alat analisis dan bukan sebagai panduan preskriptif.

Secara keseluruhan, meskipun model ini merupakan alat yang berguna untuk menganalisis postur keamanan, model ini harus digunakan bersama dengan kerangka kerja dan pertimbangan lain untuk membangun strategi keamanan yang komprehensif. Upaya di masa depan adalah mengembangkan metrik keamanan yang lebih praktis berdasarkan model dan menggabungkannya ke dalam aplikasi analisis keamanan.

Aplikasi ini berfungsi untuk mendukung analisis data, memberikan organisasi kemampuan untuk mengukur elemen kunci keamanan secara menyeluruh. Dengan bantuannya, mereka bisa mendapatkan gambaran yang lebih jelas tentang apa yang perlu dilakukan untuk memastikan keamanan dan kepatuhan. Sebagai langkah tambahan, otomatisasi proses evaluasi keamanan dapat dipertimbangkan untuk meningkatkan efektivitasnya dan memungkinkan pemantauan secara real-time. Hal ini menandai perkembangan penting dalam menyempurnakan langkah-langkah keamanan sistem secara terus-menerus dengan menyediakan metrik dan analisis yang terstruktur dengan baik.