VAPT adalah singkatan dari Vulnerability Assessment and Penetration Testing. VAPT adalah proses yang digunakan untuk mengevaluasi kerentanan (vulnerability) suatu sistem, jaringan, atau aplikasi. Di artikel ini kita akan membahas mengenai Hasil Scanning (VA) terhadap sebuah website. VAPT menguji kemampuan sistem untuk mempertahankan diri terhadap serangan yang sengaja dilakukan oleh pihak yang tidak bertanggung jawab.

VAPT terdiri dari dua tahap utama:

- Penilaian Kerentanan (Vulnerability Assessment): Pada tahap ini, sistem, jaringan, atau aplikasi akan diperiksa untuk mengidentifikasi kerentanan yang ada. Kerentanan adalah kelemahan dalam sistem yang dapat dieksploitasi oleh penyerang untuk mendapatkan akses yang tidak sah.

- Pengujian Penetrasi (Penetration Testing): Pada tahap ini, penguji penetrasi akan mencoba untuk mengeksploitasi kerentanan yang telah diidentifikasi pada tahap sebelumnya. Penguji penetrasi akan menggunakan berbagai teknik untuk mencoba masuk ke sistem, jaringan, atau aplikasi, dan kemudian mengambil data atau melakukan tindakan lain yang berbahaya.

Manfaat VAPT

- Meningkatkan keamanan sistem: VAPT dapat membantu Anda untuk mengidentifikasi dan memperbaiki kerentanan dalam sistem Anda sebelum dieksploitasi oleh penyerang.

- Mengurangi risiko pelanggaran data: VAPT dapat membantu Anda untuk mengurangi risiko pelanggaran data dengan mengidentifikasi dan memperbaiki kelemahan dalam sistem Anda yang dapat dieksploitasi oleh penyerang untuk mencuri data.

- Meningkatkan kepatuhan terhadap peraturan: VAPT dapat membantu Anda untuk mematuhi peraturan yang terkait dengan keamanan data, seperti PCI DSS dan HIPAA.

Siapa yang harus melakukan VAPT?

Semua organisasi yang memiliki sistem, jaringan, atau aplikasi yang menyimpan data sensitif harus melakukan VAPT secara berkala. Ini termasuk organisasi di bidang keuangan, kesehatan, pemerintah, dan ritel.

Berapa sering VAPT harus dilakukan?

Frekuensi VAPT harus didasarkan pada tingkat risiko organisasi. Organisasi dengan risiko tinggi harus melakukan VAPT lebih sering daripada organisasi dengan risiko rendah. Umumnya, VAPT disarankan untuk dilakukan minimal sekali setahun.

Siapa yang harus melakukan VAPT?

VAPT harus dilakukan oleh profesional keamanan siber yang berkualifikasi. Ada banyak perusahaan yang menawarkan layanan VAPT. Kamsib juga membuka layanan VAPT. Anda bisa menghubungi Kamsib melalui email hubungi@kamsib.id untuk mengetahui informasi seputar keamanan siber yang berguna bagi perusahaan Anda. Layanan lainnya juga bisa diakses melalui laman Layanan pada tautan berikut.

Membaca Hasil Scanning (VA)

Kita sudah sedikit memahami apa itu VA dan PT. Pada artikel ini, kita akan membahas mengenai VA terlebih dahulu. VA bisa menggunakan berbagai macam alat, salah satunya adalah OWASP-Zap. Alat ini bisa didapatkan secara gratis di internet atau melalui website resminya.

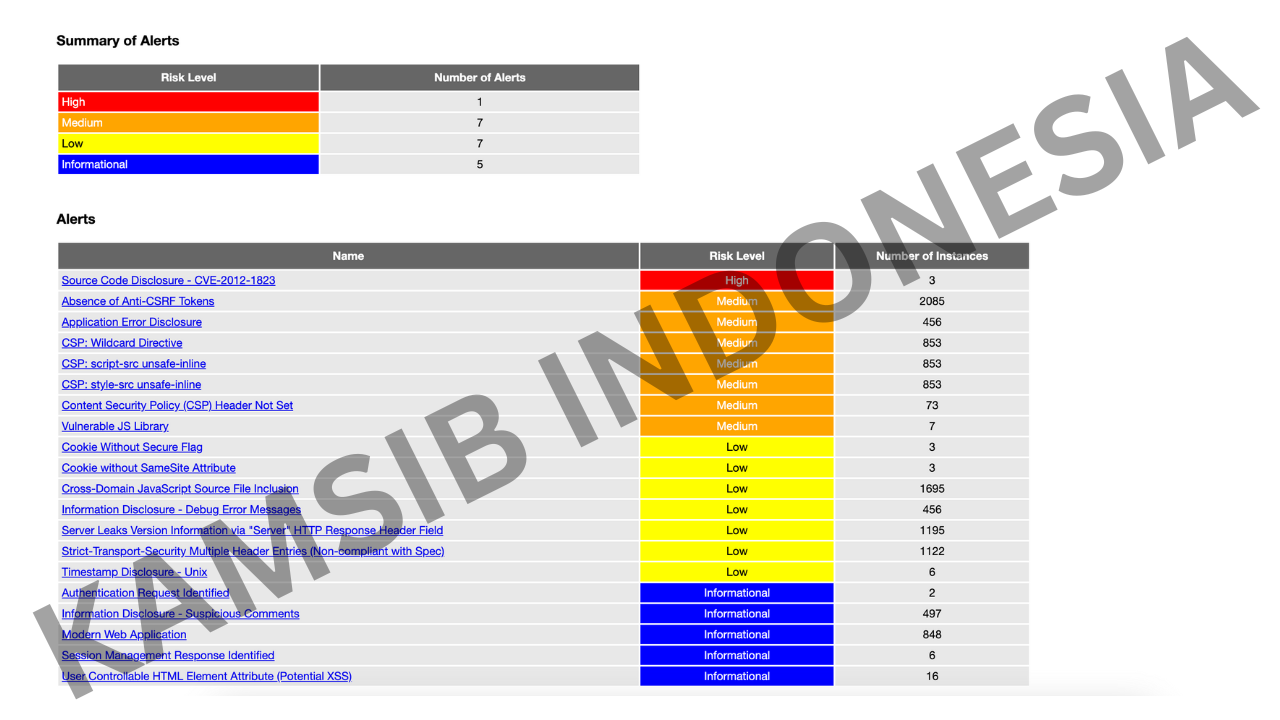

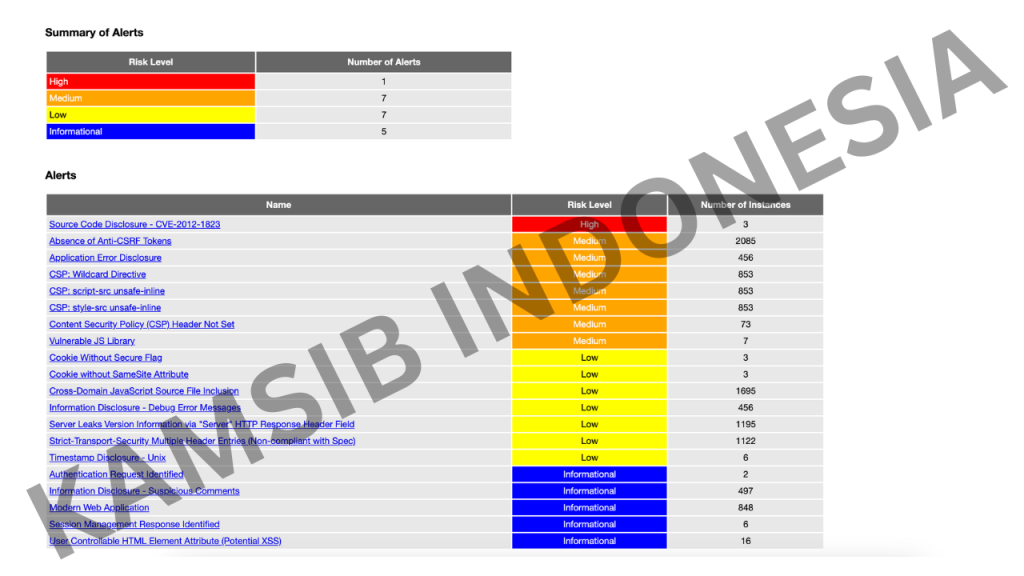

Coba lihat gambar hasil scanning sebelumnya. Terdapat beberapa kerentanan dari keempat level risiko (risk level) yang ada. Terdapat 1 temuan High, 7 temuan Medium, 7 temuan Low, dan 5 temuan Informational. Mari kita bahas bagian Medium dan Low terlebih dahulu.

Temuan Medium dan Low

Dari hasil scanning, setidaknya ada 20 dugaan temuan kerentanan yang perlu kita validasi kembali. Kenapa disebut dugaan? Nanti kita akan bahas lagi mengenai hal tersebut. Dan ini hasil scanning tersebut:

- Source Code Disclosure – CVE-2012-1823

- Absence of Anti-CSRF Tokens

- Application Error Disclosure

- CSP: Wildcard Directive

- CSP: script-src unsafe-inline

- CSP: style-src unsafe-inline

- Content Security Policy (CSP) Header Not Set

- Vulnerable JS Library

- Cookie Without Secure Flag

- Cookie without SameSite Attribute

- Cross-Domain JavaScript Source File Inclusion

- Information Disclosure – Debug Error Messages

- Server Leaks Version Information via “Server” HTTP Response Header Field

- Strict-Transport-Security Multiple Header Entries (Non-compliant with Spec)

- Timestamp Disclosure – Unix

- Authentication Request Identified

- Information Disclosure – Suspicious Comments

- Modern Web Application

- Session Management Response Identified

- User Controllable HTML Element Attribute (Potential XSS)

Kemudian, dari 20 temuan tersebut. Kita coba pisahkan bagian Medium dan Low saja. Maka temuan yang kita tahu menjadi:

Medium

- Absence of Anti-CSRF Tokens

- Application Error Disclosure

- CSP: Wildcard Directive

- CSP: script-src unsafe-inline

- CSP: style-src unsafe-inline

- Content Security Policy (CSP) Header Not Set

- Vulnerable JS Library

Low

- Cookie Without Secure Flag

- Cookie without SameSite Attribute

- Cross-Domain JavaScript Source File Inclusion

- Information Disclosure – Debug Error Messages

- Server Leaks Version Information via “Server” HTTP Response Header Field

- Strict-Transport-Security Multiple Header Entries (Non-compliant with Spec)

- Timestamp Disclosure – Unix

Dari temuan VAPT yang dipisahkan antara Medium dan Low, kita bisa bahas satu per satu mulai dari temuan dengan severity Medium. Mari kita mulai dengan temuan yang pertama.

Absence of Anti-CSRF Tokens

No Anti-CSRF tokens were found in a HTML submission form. A cross-site request forgery is an attack that involves forcing a victim to send an HTTP request to a target destination without their knowledge or intent in order to perform an action as the victim. The underlying cause is application functionality using predictable URL/form actions in a repeatable way.

Penjelasan:

- CSRF (Cross-Site Request Forgery) adalah serangan siber dimana penyerang dapat mengecoh browser pengguna untuk melakukan tindakan yang tidak diinginkan pada suatu aplikasi web.

- Anti-CSRF Token adalah nilai acak yang ditanamkan pada formulir web dan divalidasi di sisi server.

- Ketidakadaan Anti-CSRF Token membuat aplikasi web rentan terhadap serangan CSRF. Penyerang dapat membuat link atau formulir yang akan dieksekusi oleh browser pengguna yang sudah terautentikasi ke aplikasi web, sehingga bisa melakukan tindakan yang tidak diinginkan atas nama pengguna tersebut.

Dampak:

- Penyerang dapat melakukan berbagai tindakan atas nama pengguna yang sudah terautentikasi, seperti mengubah data pengguna, melakukan transfer dana, atau mengirimkan spam.

Rekomendasi:

- Implementasikan Anti-CSRF Token pada semua formulir web yang mengubah data pengguna atau melakukan tindakan sensitif lainnya.

Content Security Policy (CSP) Header Not Set

Content Security Policy (CSP) is an added layer of security that helps to detect and mitigate certain types of attacks, including Cross Site Scripting (XSS) and data injection attacks. These attacks are used for everything from data theft to site defacement or distribution of malware. CSP provides a set of standard HTTP headers that allow website owners to declare approved sources of content that browsers should be allowed to load on that page — covered types are JavaScript, CSS, HTML frames, fonts, images and embeddable objects such as Java applets, ActiveX, audio and video files.

Penjelasan:

- Content Security Policy (CSP) adalah mekanisme keamanan yang memungkinkan pemilik website untuk menentukan sumber daya yang diizinkan untuk dimuat pada halaman web tersebut.

- Sumber daya ini bisa berupa script, stylesheet, image, dan lainnya.

- Dengan menerapkan CSP, website dapat mengurangi risiko serangan berbasis injeksi seperti Cross-Site Scripting (XSS) dan serangan lainnya yang melibatkan pemuatan resource berbahaya dari sumber yang tidak diizinkan.

Dampak:

- Jika header CSP tidak ditetapkan, browser akan menggunakan kebijakan default yang kurang ketat, sehingga penyerang dapat berpotensi menyisipkan script berbahaya ke dalam halaman web Anda. Script ini kemudian dapat dieksekusi di browser pengguna dan berpotensi mencuri data sensitif, melakukan tindakan tidak diinginkan, atau mengalihkan pengguna ke situs web berbahaya.

Rekomendasi:

- Aktifkan CSP pada website Anda dengan cara menambahkan header

Content-Security-Policypada respon HTTP. - Header ini berisi instruksi yang menentukan sumber daya yang diizinkan untuk dimuat.

- Anda dapat mengkonfigurasi kebijakan CSP untuk mengizinkan sumber daya dari sumber terpercaya seperti CDN atau domain Anda sendiri.