Gemini: The image shows a poster about cyber security. The poster is about the importance of cyber security and provides some basic tips for protecting yourself from cyber threats. Gambar menunjukkan tentang konsep dasar keamanan siber, SQL Injection, hingga Subnetting.

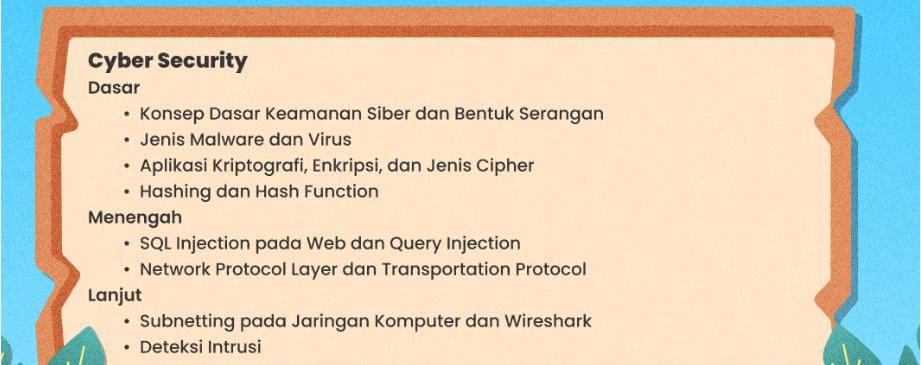

Cyber Security

Dasar

- Konsep Dasar Keamanan Siber dan Bentuk Serangan

- Jenis Malware dan Virus

- Aplikasi Kriptografi, Enkripsi, dan Jenis Cipher

- Hashing dan Hash Function

Menengah

- SQL Injection pada Web dan Query Injection

- Network Protocol Layer dan Transportation Protocol

Lanjut

- Subnetting pada Jaringan Komputer dan Wireshark

- Deteksi Intrusi

Pembahasan Mengenai Persoal Cyber Security Tersebut

Keamanan siber adalah praktik melindungi sistem, jaringan, dan data dari akses, penggunaan, pengungkapan, gangguan, modifikasi, atau perusakan yang tidak sah. Ini adalah masalah kritis bagi bisnis, pemerintah, dan individu.

Ada berbagai jenis ancaman siber, termasuk:

- Malware: Perangkat lunak yang dirancang untuk merusak sistem komputer.

- Phishing: Penipuan yang mencoba menipu orang agar memberikan informasi pribadi.

- Ransomware: Perangkat lunak yang mengenkripsi file komputer dan meminta pembayaran tebusan untuk mendekripsinya.

- Serangan Denial-of-Service (DoS): Serangan yang membanjiri situs web atau server dengan traffic, sehingga tidak tersedia untuk pengguna yang sah.

Ada banyak hal yang dapat Anda lakukan untuk melindungi diri Anda dari ancaman siber, termasuk:

- Menggunakan kata sandi yang kuat dan jangan dibagikan.

- Hati-hati dengan apa yang Anda klik dan unduh.

- Perbarui perangkat lunak Anda secara berkala.

- Waspadalah terhadap penipuan phishing.

- Gunakan firewall dan perangkat lunak antivirus.

Jenis Malware dan Virus

Malware dan virus adalah dua jenis program berbahaya yang dapat menginfeksi perangkat komputer dan membahayakan data Anda. Berikut adalah beberapa jenis malware dan virus yang umum ditemui:

Malware:

- Virus: Program yang dapat mereplikasi diri dan menyebar ke komputer lain. Virus dapat merusak atau menghapus data pada komputer yang terinfeksi. Contoh virus terkenal adalah “ILOVEYOU” yang menyebar melalui email pada tahun 2000.

- Worm: Program yang dapat menyebar sendiri dari satu komputer ke komputer lain tanpa memerlukan campur tangan manusia. Worm sering kali digunakan untuk menyebarkan malware lain, seperti virus atau trojan.

- Trojan: Program yang menyamar sebagai program yang sah untuk menipu pengguna agar menjalankannya. Trojan dapat digunakan untuk mencuri data, menginstal malware lain, atau mengambil kendali komputer.

- Ransomware: Program yang mengenkripsi file pada komputer korban dan meminta pembayaran tebusan untuk mendekripsinya. Ransomware sering kali menargetkan bisnis dan organisasi lain yang data mereka sangat berharga.

- Spyware: Program yang melacak aktivitas pengguna di komputer dan mengumpulkan data pribadi, seperti informasi keuangan atau kata sandi. Spyware kemudian dapat digunakan untuk mencuri identitas atau melakukan penipuan.

- Adware: Program yang menampilkan iklan yang tidak diinginkan di komputer pengguna. Adware sering kali dibundel dengan perangkat lunak gratis atau shareware.

Virus:

- Virus Boot Sector: Menginfeksi sektor boot hard drive komputer, sehingga komputer tidak dapat boot.

- Virus File: Menginfeksi file komputer, seperti dokumen, gambar, atau program. Virus file dapat merusak file atau menyebarkan virus ke file lain.

- Virus Makro: Menginfeksi makro dalam dokumen Microsoft Office, seperti Word atau Excel. Virus makro dapat menjalankan kode berbahaya yang dapat merusak komputer atau mencuri data.

- Virus Polymorphic: Mengubah dirinya sendiri untuk menghindari deteksi antivirus.

- Virus Stealth: Menyembunyikan dirinya dari perangkat lunak antivirus.

Aplikasi Kriptografi, Enkripsi, dan Jenis Cipher

Kriptografi adalah ilmu dan seni untuk menjaga kerahasiaan informasi dan komunikasi. Kriptografi menggunakan berbagai teknik matematika dan algoritma untuk mengubah informasi menjadi bentuk yang tidak dapat dipahami oleh orang yang tidak berwenang.

Enkripsi adalah proses mengubah informasi asli (plaintext) menjadi ciphertext yang tidak dapat dipahami. Ciphertext ini hanya dapat diubah kembali menjadi plaintext oleh orang yang memiliki kunci dekripsi yang tepat.

Jenis-jenis cipher:

- Cipher Simetris: Cipher simetris menggunakan kunci yang sama untuk enkripsi dan dekripsi. Contoh cipher simetris yang umum adalah AES (Advanced Encryption Standard) dan Blowfish.

- Cipher Asimetris: Cipher asimetris menggunakan dua kunci yang berbeda: kunci publik dan kunci privat. Kunci publik dapat dibagikan dengan siapa saja, sedangkan kunci privat harus dirahasiakan. Ciphertext yang dienkripsi dengan kunci publik hanya dapat didekripsi dengan kunci privat. Contoh cipher asimetris yang umum adalah RSA dan Elliptic Curve Cryptography (ECC).

- Hash Function: Hash function adalah fungsi matematika yang mengubah data menjadi string yang unik (hash). Hash function sering digunakan untuk memverifikasi integritas data dan untuk mendeteksi perubahan data. Contoh hash function yang umum adalah SHA-256 dan MD5.

Aplikasi kriptografi, enkripsi, dan jenis cipher:

- Keamanan Jaringan: Kriptografi digunakan untuk mengamankan jaringan komputer, seperti dengan mengenkripsi lalu lintas data antara dua komputer.

- Keamanan Email: Kriptografi digunakan untuk mengenkripsi email sehingga hanya penerima yang sah yang dapat membacanya.

- Keamanan Data: Kriptografi digunakan untuk mengenkripsi data yang disimpan di komputer atau di cloud.

- Otentikasi: Kriptografi digunakan untuk memverifikasi identitas pengguna, seperti dengan menggunakan tanda tangan digital.

- Integritas Data: Kriptografi digunakan untuk memastikan bahwa data tidak diubah, seperti dengan menggunakan hash function.

Hashing dan Hash Function

Hashing adalah teknik yang digunakan dalam keamanan siber untuk membuat representasi unik dari data digital. Bisa dibayangkan seperti fingerprint untuk data digital. Hash function adalah fungsi matematika yang melakukan proses hashing tersebut.

Proses Hashing:

- Input Data: Proses hashing dimulai dengan data digital yang bisa berupa file, teks, gambar, atau lainnya.

- Hash Function: Data tersebut kemudian dimasukkan ke dalam suatu fungsi matematika yang disebut hash function.

- Hash Value: Hash function akan memproses data tersebut dan menghasilkan output berupa string karakter dengan panjang tertentu yang disebut hash value atau digest.

Sifat Hash Function yang Baik:

- Unique: Untuk input data yang sama, hash function harus selalu menghasilkan hash value yang sama. Ibarat fingerprint, data yang sama akan menghasilkan hash value yang identik.

- Collision Resistant: Kemungkinan terjadinya collision (dua input berbeda menghasilkan hash value yang sama) harus sangat kecil. Ini penting untuk memastikan keunikan representasi data.

- Avalanche Effect: Perubahan kecil pada input data harus menghasilkan perubahan yang signifikan pada hash value. Ibarat sidik jari, perubahan sedikit saja pada data akan menghasilkan hash value yang jauh berbeda.

Penggunaan Hashing:

- Verifikasi Integritas Data: Hashing sering digunakan untuk memverifikasi integritas data. Misalnya, saat mendownload file, file tersebut biasanya dilengkapi dengan hash value. Anda dapat menggunakan hash function yang sama untuk menghasilkan hash value dari file yang didownload dan membandingkannya dengan hash value yang diberikan. Jika kedua hash value sama, maka integritas data terjamin, artinya data tidak berubah selama proses download.

- Keamanan Password: Hashing berperan penting dalam penyimpanan password. Password tidak disimpan dalam bentuk aslinya, melainkan dalam bentuk hash value. Ketika pengguna login, sistem akan hash password yang diketikkan pengguna dan membandingkannya dengan hash value password yang tersimpan. Dengan cara ini, password asli tidak tersimpan sehingga lebih aman.

- Indeksing Data: Hashing juga dapat digunakan untuk membuat indeks pada data digital. Hash function dapat digunakan untuk memetakan data ke lokasi penyimpanan yang efisien.

Contoh Hash Function:

Beberapa contoh hash function yang umum digunakan adalah MD5, SHA-1, SHA-256, dan SHA-3. Seiring dengan perkembangan waktu, fungsi hash yang lebih aman terus bermunculan.