Konon, katanya program nuklir Iran pernah diserang cacing (sebuah worm komputer) bernama Stuxnet. Serangan ini menjadi salah satu serangan siber paling terkenal dalam sejarah karena dampaknya yang signifikan terhadap infrastruktur nuklir Iran.

Stuxnet dirancang khusus untuk menargetkan sistem Supervisory Control and Data Acquisition (SCADA) yang digunakan di fasilitas nuklir Iran. Terutama di fasilitas pengayaan uranium di Natanz. Worm ini merusak sentrifugal yang digunakan untuk memperkaya uranium dengan mengubah kecepatan rotasi mesin secara diam-diam. Ini menyebabkan kerusakan fisik pada peralatan tanpa terdeteksi dalam waktu yang cukup lama.

Serangan ini diduga kuat merupakan hasil kolaborasi antara Amerika Serikat dan Israel dalam sebuah operasi rahasia. Operasi ini dikenal sebagai Operasi Olympic Games. Meskipun kedua negara tidak pernah secara terbuka mengakui keterlibatannya, bukti dan laporan dari berbagai sumber independen menunjukkan bahwa Stuxnet adalah senjata siber yang dikembangkan khusus untuk melumpuhkan program nuklir Iran.

Serangan Stuxnet ini tidak hanya berhasil merusak fasilitas nuklir Iran, tetapi juga menjadi titik awal dalam sejarah penggunaan senjata siber.

Apa Itu Worm?

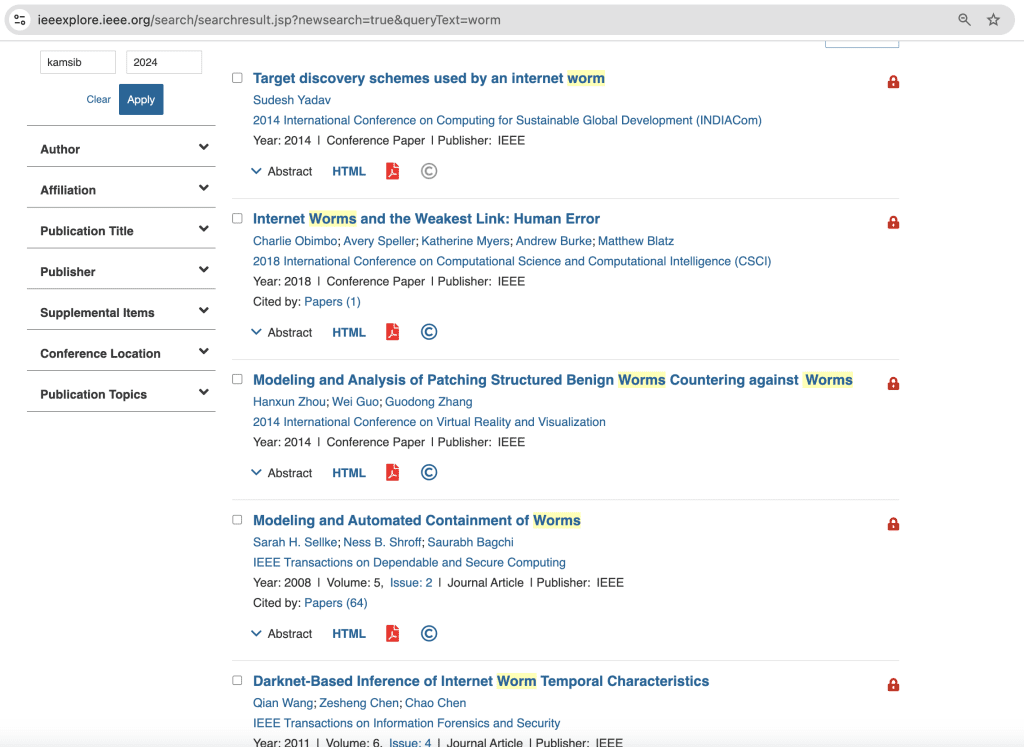

Worm adalah jenis malware atau perangkat lunak berbahaya yang dirancang untuk mereplikasi dirinya dan menyebar ke komputer lain melalui jaringan. Berbeda dengan virus komputer, worm tidak memerlukan bantuan dari pengguna dan tidak perlu melampirkan diri ke program atau file lain. Worm dapat menyebar secara mandiri melalui jaringan, seperti internet atau intranet, dengan memanfaatkan kerentanan dalam perangkat lunak atau sistem operasi.

Ciri khas dari worm adalah kemampuannya untuk mereplikasi dirinya dengan cepat, yang bisa menyebabkan penyebaran yang luas dalam waktu singkat. Worm biasanya dirancang untuk melakukan tindakan tertentu setelah menginfeksi sistem, seperti:

- Menyebar ke komputer lain: Worm terus-menerus mencari komputer lain di jaringan yang rentan dan berusaha untuk menginfeksinya.

- Mencuri data: Beberapa worm dapat mengumpulkan informasi sensitif dari sistem yang terinfeksi dan mengirimkannya kembali ke pembuatnya.

- Mengganggu operasi komputer: Worm dapat menyebabkan komputer menjadi lambat, crash, atau bahkan tidak dapat digunakan.

- Menyediakan akses backdoor: Worm bisa membuka backdoor pada sistem yang terinfeksi, memungkinkan penyerang untuk mengontrol komputer dari jarak jauh.

Contoh terkenal dari worm adalah Stuxnet, serta worm lain seperti Blaster, Sasser, dan Conficker.

Apa Itu SCADA?

SCADA (Supervisory Control and Data Acquisition) adalah sistem untuk mengawasi, mengontrol, dan mengumpulkan data dari proses industri atau infrastruktur. Ini digunakan di pembangkit listrik, pengolahan air, jaringan listrik, fasilitas minyak dan gas, serta pabrik manufaktur. SCADA memungkinkan operator untuk memantau dan mengendalikan proses yang tersebar di berbagai lokasi dari satu pusat kendali atau secara remote. Baca selengkapnya pada artikel berikut:

Sistem SCADA sangat penting dalam industri karena memungkinkan pengawasan dan pengendalian proses yang kritis dengan efisien dan aman. Namun, karena peran pentingnya dalam mengelola infrastruktur penting, sistem SCADA juga menjadi target utama dalam serangan siber.

Bagaimana Stuxnet Menyerang Program Nuklir?

Cara Stuxnet bekerja sangat unik dan kompleks, berikut adalah bagaimana Stuxnet menyerang program nuklir tersebut:

- Penyebaran Melalui USB: Stuxnet awalnya disebarkan melalui USB flash drive yang terinfeksi. Worm ini dirancang untuk menyebar secara otomatis ketika USB terhubung ke komputer, bahkan pada sistem yang tidak terhubung ke internet. Ini sangat penting karena banyak sistem di fasilitas industri yang terisolasi dari jaringan internet untuk alasan keamanan.

- Memanfaatkan Kerentanan Zero-Day: Stuxnet menggunakan empat kerentanan zero-day di sistem operasi Windows yang belum diketahui oleh publik atau Microsoft pada saat itu. Kerentanan ini memungkinkan Stuxnet untuk menginfeksi sistem tanpa terdeteksi dan mendapatkan akses tingkat tinggi ke komputer yang terinfeksi.

- Menargetkan Sistem SCADA: Setelah berhasil masuk ke dalam sistem, Stuxnet mencari perangkat lunak SCADA (Supervisory Control and Data Acquisition) yang digunakan untuk mengontrol proses industri di fasilitas nuklir. Khususnya, Stuxnet menargetkan perangkat lunak yang dikembangkan oleh Siemens yang digunakan untuk mengontrol sentrifugal di fasilitas pengayaan uranium.

- Manipulasi Sentrifugal: Stuxnet dirancang untuk mengubah kecepatan rotasi sentrifugal yang digunakan untuk memperkaya uranium. Sentrifugal ini sangat sensitif terhadap perubahan kecepatan dan, jika dioperasikan di luar parameter yang ditentukan, dapat rusak secara fisik. Stuxnet memanipulasi kecepatan ini secara bertahap, menyebabkan kerusakan tanpa langsung terdeteksi oleh sistem monitoring.

- Menyembunyikan Jejaknya: Salah satu fitur paling canggih dari Stuxnet adalah kemampuannya untuk menyembunyikan aktivitasnya dari operator. Stuxnet memanipulasi data yang ditampilkan di HMI (Human-Machine Interface) sehingga operator tidak menyadari bahwa sentrifugal sedang dioperasikan di luar batas yang aman. Ini memungkinkan kerusakan terjadi tanpa disadari selama berbulan-bulan atau bahkan bertahun-tahun.

Dampak dari serangan ini adalah kerusakan fisik yang signifikan pada sentrifugal di fasilitas Natanz, yang secara efektif memperlambat program nuklir Iran.

Untuk analisis lebih mendalam tentang bagaimana Stuxnet bekerja dan dampaknya, kamu bisa membaca analisis dari Ralph Langner dan artikel di Brookings.

Bacaan Menarik tentang Stuxnet

Bagaimana? Kebayangkan betapa besar dampak dari serangan siber? Berikut adalah beberapa bacaan menarik tentang Stuxnet yang bisa Sobat Kamsib jelajahi:

- Stuxnet’s Secret Twin. Artikel ini membahas tentang varian lain dari Stuxnet yang lebih halus dan ditemukan lebih awal. Juga membahas dampak yang lebih luas dari senjata siber ini terhadap strategi militer abad ke-21. Artikel ini juga mengulas bagaimana Stuxnet berhasil menargetkan sistem industri Iran secara khusus. Baca selengkapnya di Brookings.

- A Digital Staff Ride on Stuxnet. Artikel ini dari Modern War Institute memberikan analisis mendalam tentang bagaimana Stuxnet dirancang untuk menginfeksi. Serta bagaimana ia berhasil merusak centrifuge di fasilitas nuklir Iran tanpa terdeteksi selama bertahun-tahun. Artikel ini juga membahas pentingnya intelijen sumber terbuka dalam operasi siber. Lihat artikelnya di sini.

- Stuxnet Analysis by Langner. Ini adalah analisis terperinci oleh Ralph Langner, salah satu pakar yang pertama kali mempublikasikan Stuxnet. Langner menjelaskan bagaimana Stuxnet dirancang untuk merusak centrifuge di fasilitas Natanz. Baca lebih lanjut di situs Langner.

Kisah Program Nuklir Iran yang Diserang Cacing. Semoga bacaan ini membantu untuk lebih memahami tentang Stuxnet dan dampaknya!

#Stuxnet #CyberSecurity #CyberAttack #SCADA #NuclearProgram #IranNuclear #CyberWarfare #Malware #ZeroDay #IndustrialControl #CyberDefense #Infosec #CriticalInfrastructure #OperationOlympicGames #CyberEspionage #DigitalForensics #AdvancedPersistentThreat #CyberPhysicalSystems #CyberThreats stux